LDAP Anbindung der REDDOXX Appliance

Die REDDOXX-Appliance bietet eine Anbindung an bestehende Systeme per LDAP.

Je nach LDAP-Server ermöglicht die LDAP-Anbindung die Authorisierung von Benutzern, Prüfung von Empfänger E-Mail-Adressen und das automatische anlegen von Benutzern auf der REDDOXX-Appliance.

Die Konfiguration der LDAP-Anbindung gliedert sich in zwei Bereiche:

- Die Benutzer-Anmeldung wird in der REDDOXX-Appliance als Realm konfiguriert.

- Die Prüfung von Empfänger E-Mail-Adressen wird bei der jeweiligen lokalen Mail-Domäne konfiguriert.

In nachfolgender Tabelle finden Sie die zur Zeit unterstützen Systeme und den jeweiligen Funktionsumfang:

| LDAP-Server | Benutzer Authentifizierung | Empfänger Prüfung | Benutzer automatisch erstellen | E-Mail-Adressen importieren |

|---|---|---|---|---|

| Microsoft Active Directory | ✔ | ✔ | ✔ | ✔ |

| Exchange 5.5 | ✔ | |||

| Novell eDirectory | ✔ | |||

| Lotus Domino 6+ | ✔ | ✔² | ✔ | ✔² |

| OpenLDAP | ✔ | ✔ | ✔ | ✔ |

| OpenExchange AE | ✔ | ✔ | ✔ | ✔ |

²Für Lotus Notes Domino gelten folgende Einschränkungen:

- Nur folgende E-Mail-Addressen werden als gültig gewertet:

Die "Internet address" eines Benutzers oder einer Gruppe und UserID@internet.maildomain eines Benutzers - UserID muß eindeutig sein!

- Beim Adressimport wird nur die Adresse importiert die als "Internet address" hinterlegt ist.

- Weitere Adressen können manuell hinzugefügt werden.

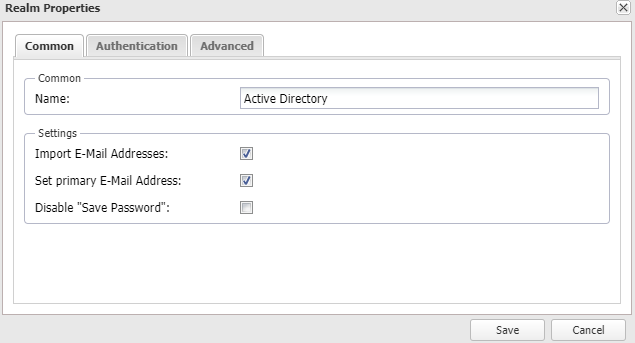

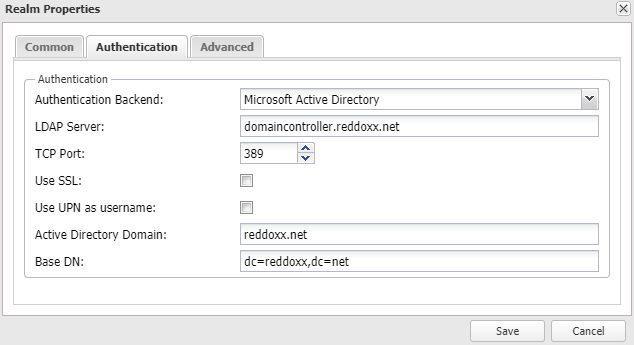

Beispiel Realm Konfiguration für die Benutzer-Anmeldung mit Microsoft Active Directory

Es gilt folgende Netzwerkkonfiguration für nachfolgendes Beispiel:

Active Directory Domain: reddoxx.net

Domain-Controller: domaincontroller.reddoxx.net

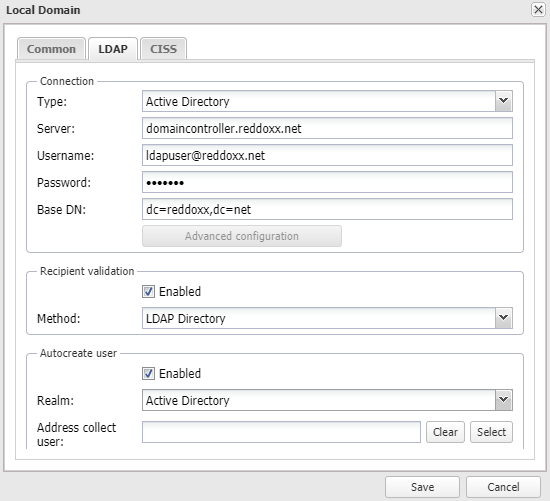

Beispiel lokale Domain Konfiguration für die E-Mail Adressüberprüfung mit Microsoft Active Directory

Es gilt folgende Netzwerkkonfiguration für nachfolgendes Beispiel:

Active Directory Domain: reddoxx.net

Domain-Controller: domaincontroller.reddoxx.net

LDAP-Benutzer: ldapuser

Der LDAP-Benutzer kann jeder normale Benutzer im Active Directory sein.

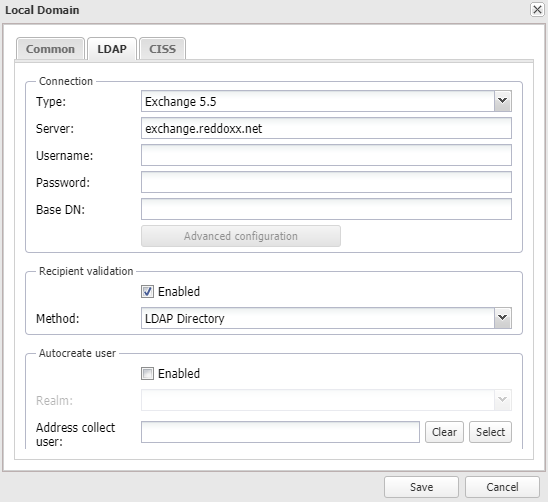

Beispiel lokale Domain Konfiguration für die E-Mail Adressüberprüfung mit Exchange 5.5

Es gilt folgende Netzwerkkonfiguration für nachfolgendes Beispiel:

Exchange 5.5 Server: exchange.reddoxx.net

„Benutzer automatisch erstellen“ muss deaktiviert sein, da diese Funktion mit Exchange 5.5 nicht unterstützt wird.

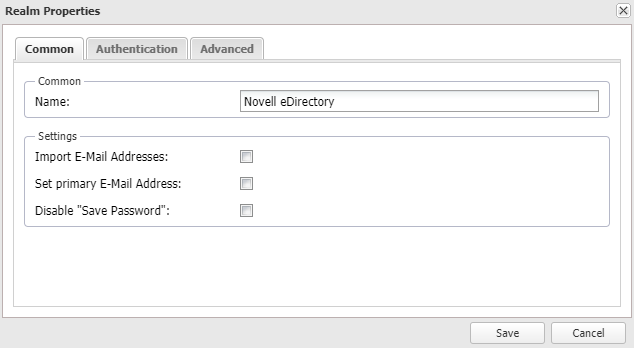

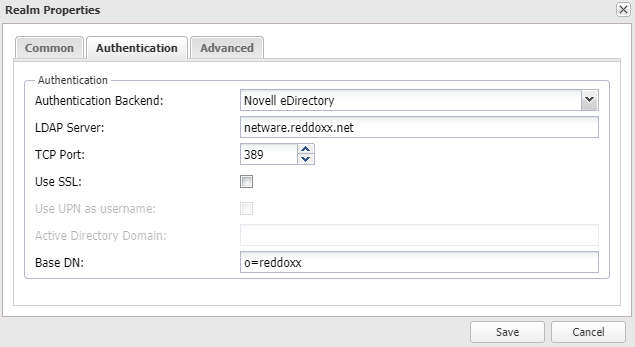

Beispiel Realm Konfiguration für die Benutzer-Anmeldung mit Novell eDirectory

Es gilt folgende Netzwerkkonfiguration für nachfolgendes Beispiel:

Novell Netware-Server: netware.reddoxx.net

„E-Mail-Adressen importieren“ muss deaktiviert sein, da diese Funktion mit Novell eDirectory nicht unterstützt wird.

„Primäre E-Mail-Adresse setzen“ muss deaktiviert sein, da diese Funktion mit Novell eDirectory nicht unterstützt wird.

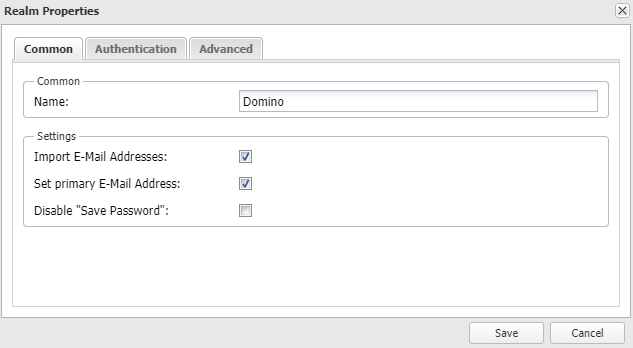

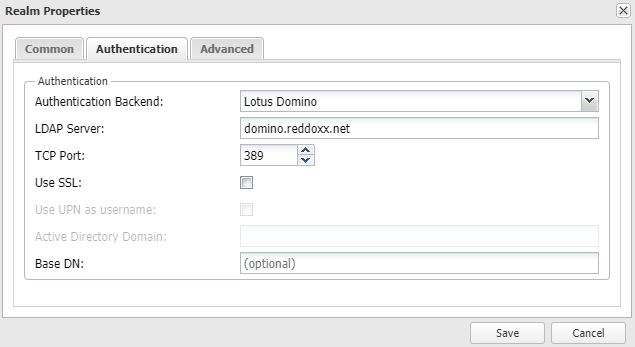

Beispiel Realm Konfiguration für die Benutzer-Anmeldung mit Lotus Notes Domino

Es gilt folgende Netzwerkkonfiguration für nachfolgendes Beispiel:

Lotus Domino Server: domino.reddoxx.net

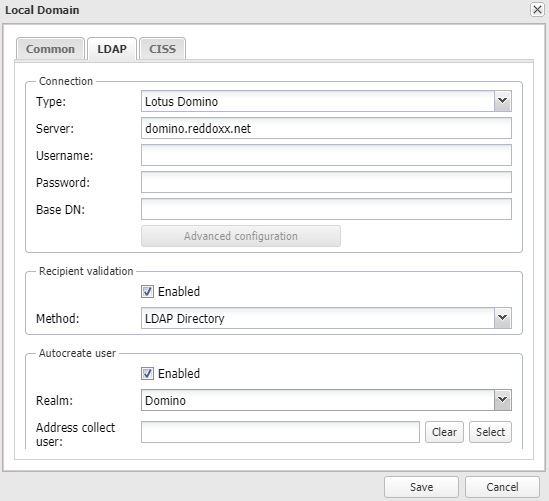

Beispiel lokale Domain Konfiguration für die E-Mail Adressüberprüfung mit Lotus Notes Domino

Es gilt folgende Netzwerkkonfiguration für nachfolgendes Beispiel:

Lotus Domino Server: domino.reddoxx.net

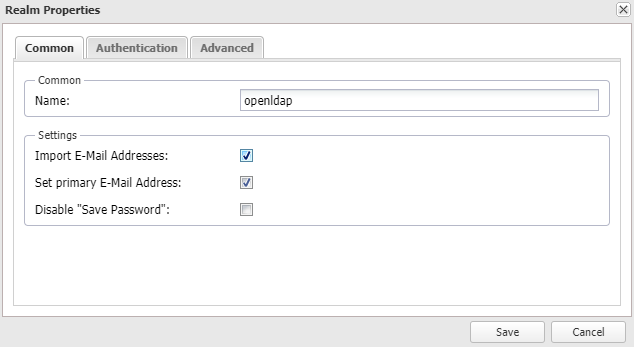

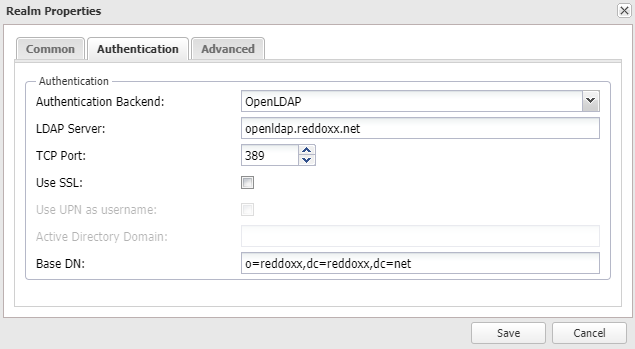

Beispiel Realm Konfiguration für die Benutzer-Anmeldung mit OpenLDAP

Es gilt folgende Netzwerkkonfiguration für nachfolgendes Beispiel:

OpenLDAP-Server: openldap.reddoxx.net

Die Erweiterten Einstellungen können verwendet werden, falls die abzufragenden LDAP Properties angepasst werden müssen.

Das Default Attribute "mail" kann so um zusätzliche Attribute z.B. "alias", "mailAlternateAddress" erweitert werden.

Zu beachten ist dabei, dass zusätzliche Attribute komma separiert angegeben werden müssen und mail weiterhin enthalten sein muss.

In diesem Beispiel wäre also die folgende Zeile einzugeben: mail,alias,mailAlternateAddress

Hinweis für Zimbra

Für die Realm Konfiguration muss in Zimbra der Anonymous Bind aktiviert werden.

Bitte führen Sie als zimbra benutzer (sudo su - zimbra) folgenden Befehl aus:

/opt/zimbra/libexec/zmldapanon -eIn der Realm Konfiguration wäre die Base DN dann z.B.: ou=people,dc=reddoxx,dc=net

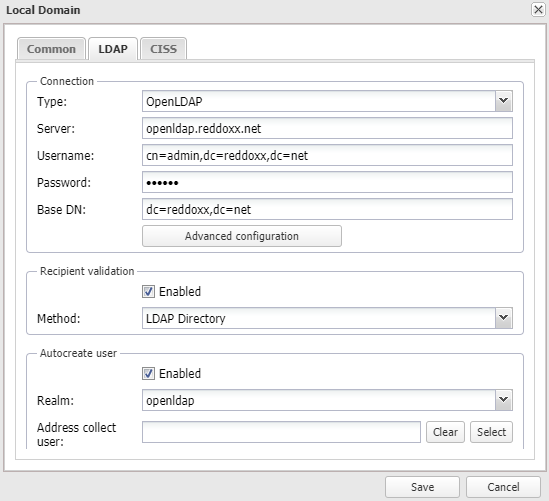

Beispiel lokale Domain Konfiguration für die E-Mail Adressüberprüfung mit OpenLDAP

Es gilt folgende Netzwerkkonfiguration für nachfolgendes Beispiel:

OpenLDAP-Server: openldap.reddoxx.net

LDAP-User: admin

Der LDAP-Benutzer muss Leseberechtigung auf die Eigenschaften „uid“ und „mail“ der Benutzer im Verzeichnis haben.

Ab Version 2032 können hier über die "Advanced Configuration" zusätzliche Such Parameter angegeben werden:

Beispiel Abfragen für ein Kolab:

GetUserByUsernameQuery: (&(objectClass=inetOrgPerson)(uid=%USERNAME%))

GetUsernameByAddressQuery: (&(objectClass=inetOrgPerson)(|(mail=%ADDRESS%)(alias=%ADDRESS%)(mailAlternateAddress=%ADDRESS%)))

LDAPAddressExistsQuery: (|(mail=%ADDRESS%)(alias=%ADDRESS%)(mailAlternateAddress=%ADDRESS%))

Local Domain Konfigurationsbeispiel für Zimbra :

Benutzername: uid=admin,ou=people,dc=reddoxx,dc=net

Basis DN: ou=people,dc=reddoxx,dc=net

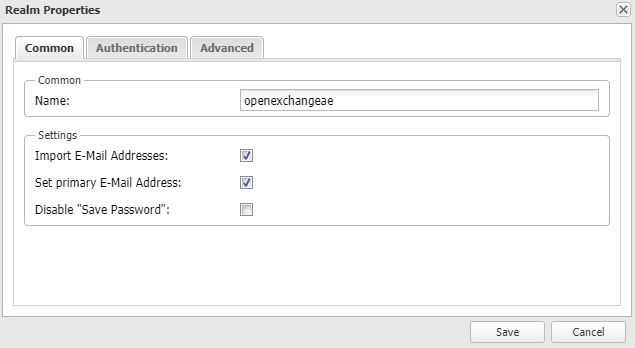

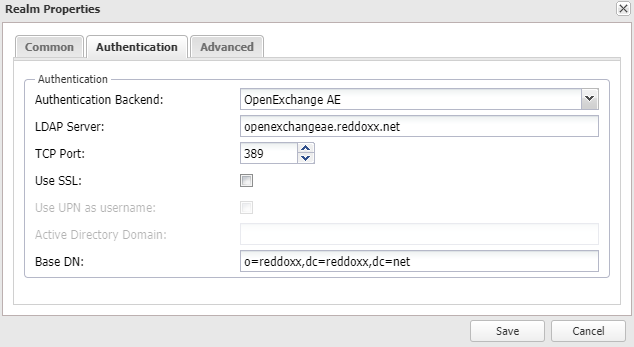

Beispiel Realm Konfiguration für die Benutzer-Anmeldung mit OpenExchange AE

Es gilt folgende Netzwerkkonfiguration für nachfolgendes Beispiel:

OpenExchange-Server: openexchangeae.reddoxx.net

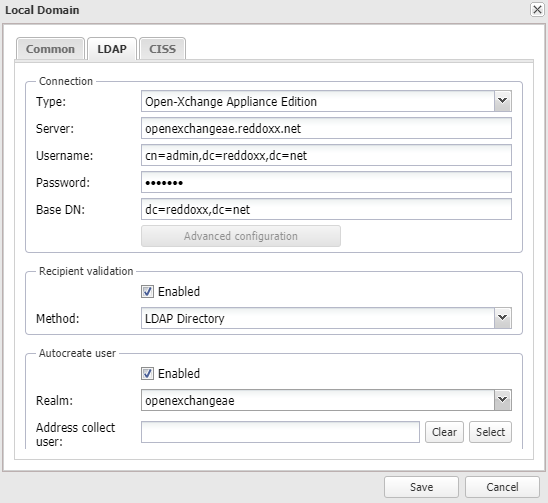

Beispiel lokale Domain Konfiguration für die E-Mail Adressüberprüfung mit OpenExchange AE

Es gilt folgende Netzwerkkonfiguration für nachfolgendes Beispiel:

OpenExchange AE: openexchangeae.reddoxx.net

LDAP-User: admin

Der LDAP-Benutzer muss Leseberechtigung auf die Eigenschaften „uid“ und „mail“ der Benutzer im Verzeichnis haben.